Vamos do começo? Em 15 de Julho de 2020, a rede social Twitter se deparou com a pior falha de segurança já registrada na história da empresa. Um ataque cibernético coordenado resultou na aquisição de 130 contas pelo período de duas horas, de acordo com publicação oficial na página @TwitterSupport:

Based on what we know right now, we believe approximately 130 accounts were targeted by the attackers in some way as part of the incident. For a small subset of these accounts, the attackers were able to gain control of the accounts and then send Tweets from those accounts.

— Twitter Support (@TwitterSupport) July 17, 2020

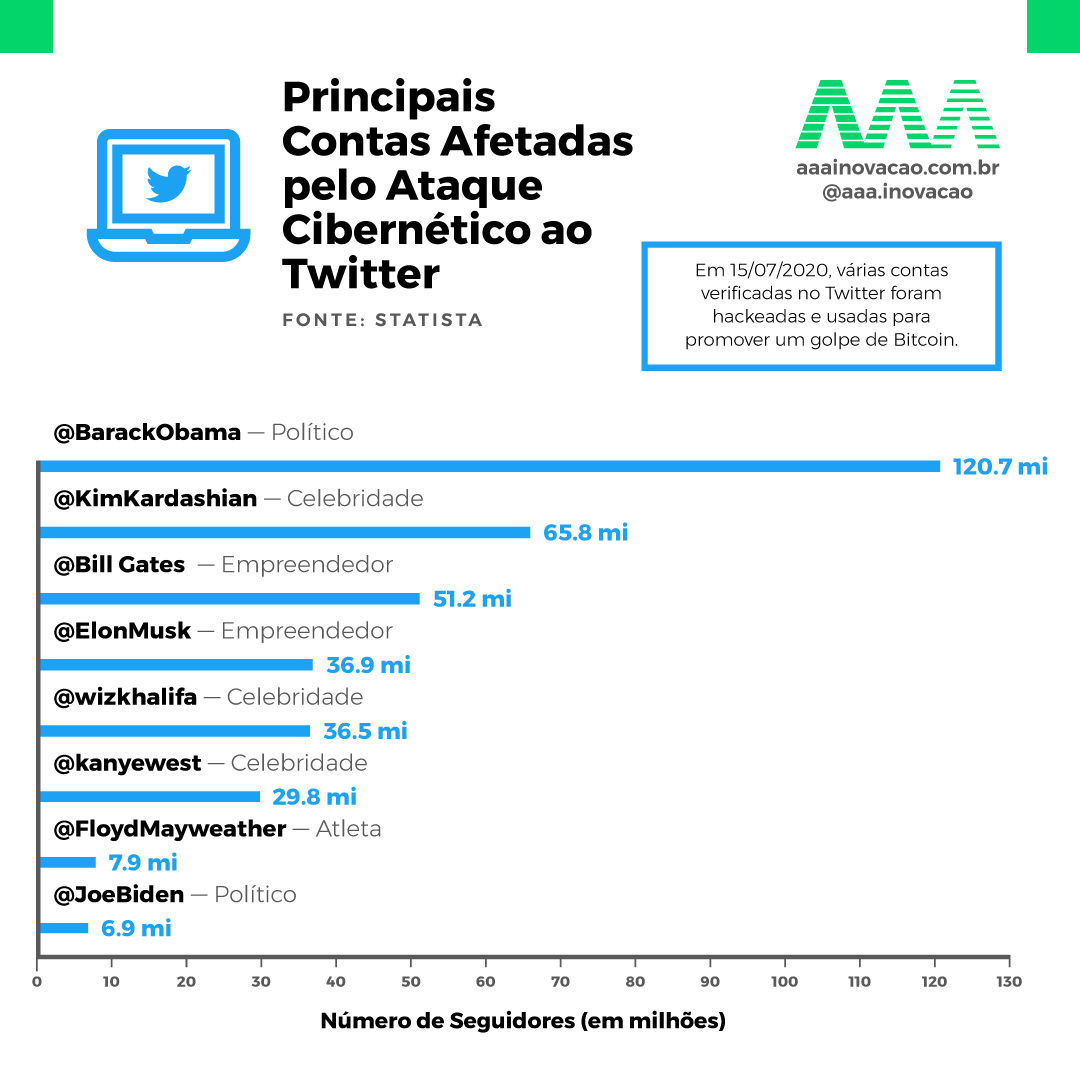

Entre elas, mais de uma dúzia de contas verificadas (são perfis autenticados de figuras públicas, celebridades, marcas ou entidade notável) foram invadidas, incluindo o perfil do ex-presidente Barack Obama, ex-candidato à presidência Joe Biden, o CEO da Amazon, Jeff Bezos, Elon Musk da Tesla e até mesmo o fundador da Microsoft, Bill Gates.

Abaixo, uma relação das oito principais contas afetadas, representando um acúmulo total de 355,7 milhões de seguidores conectados com a rede social:

De acordo com a Statista, em 2019, a média diária de contas ativas no Twitter era de 330 milhões de usuários. Com isso, o acúmulo mencionado acima não leva em consideração quantos usuários seguem uma ou mais de uma das contas afetadas, mas representa o alcance dessa invasão e como ela pode ter impactado milhões de usuários da rede social.

Explicando a invasão de hackers no Twitter em 2020

Se de milhões de contas, apenas 130 foram invadidas, como identificaram os perfis impactados?

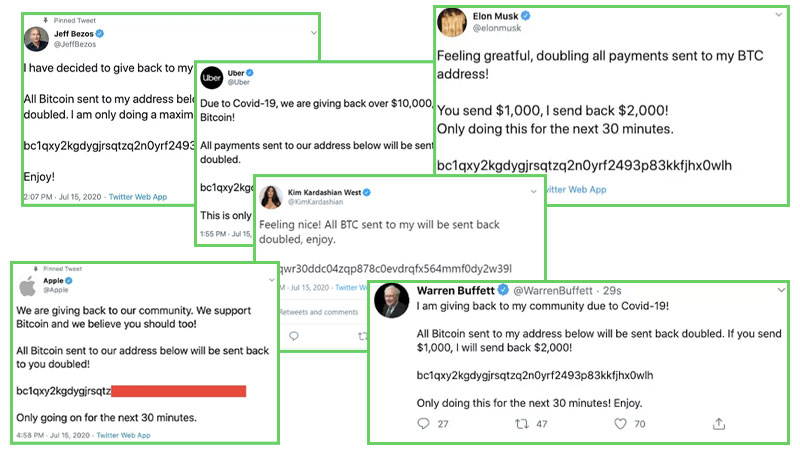

Através de publicações feitas diretamente do perfil de cada um dos nomes mencionados. Não só foi feita uma invasão de páginas de celebridades e empreendedores, como também o episódio foi escancarado por hackers:

Nessas publicações, os supostos proprietários das contas ofereciam uma forma de dinheiro fácil, através de BitCoins. Os hackers postaram tuítes fraudulentos que prometiam retorno em dobro para quem enviasse dinheiro por meio de um link de Bitcoin. Obviamente, ninguém cairia nessa, certo? “O” Bill Gates nunca faria uma propaganda tão absurda em sua rede social. Errado!

De acordo com a empresa britânica provedora de análise de Blockchain, Elliptic, os hackers receberam mais de 400 pagamentos, totalizando um valor de US$121 mil divido em três contas de BitCoin. Cerca de metade desses pagamentos foram feitos em trocas de criptomoedas dos EUA.

Sim, esse é o risco de um ataque cibernético bem orquestrado e com um alcance tão alto, quanto o de invadir contas de celebridades e empreendedores.

A invasão em si representa mais um capítulo um pouco mais dramático da novela “Redes Sociais e a Segurança da Informação”. Contudo, existem alguns agravantes que podem tornar esse um dos maiores cases de fracasso da rede social.

“Esses ataques foram o equivalente a roubar um McLaren F1, levá-lo para passear e depois bater o veículo em um poste de telefone 4 minutos depois” disse Alex Stamos, ex-diretor de segurança do Facebook, ao CNBC

Antes de explicarmos como foi possível tomar o volante do Twitter, é extremamente importante que você entenda quais as consequências desse episódio, até o momento. Os estragos ainda não estão 100% claros e é aí que está o problema.

Quais as principais consequências desse ataque?

Com base na análise de vários canais de comunicação internacionais como Venture Beat, The Verge, India Today e CNBC, até o momento essas são as más notícias para a empresa:

- Houve uma queda imediata das ações do Twitter em 3% no final do dia 15 de Julho, impacto baixo até o momento, porém suscetível aos resultados das próximas verificações;

- Ainda não se sabe se os hackers tiveram acesso ao espaço de Mensagens Privadas, senhas de usuários ou se estão, de fato, bloqueados dessas contas, após medidas tomadas pela empresa responsável;

- Hackers puderam alterar os dados do usuário e até mesmo, ultrapassar sistema de autenticação de dois fatores, burlando uma grande barreira de segurança da rede social;

- A divisão do FBI de San Francisco do FBI está liderando uma investigação sobre o hack, com muitos parlamentares de Washington também pedindo uma explicação de como isso aconteceu;

- Embora este seja de longe o maior hack de segurança que o Twitter enfrentou desde o início, certamente não é a primeira vez. Em 2017, um funcionário do Twitter usou controles internos para excluir brevemente o controle do presidente Donald Trump. Quando essa violação veio à tona, a conta foi rapidamente restabelecida;

- Não se sabe se esse foi apenas um teste para uma ação ainda maior por parte dos hackers, que fizeram um teste através de fraude de BitCoin, mas poderiam ter apresentado informações muito mais prejudiciais;

- Em 17 de Julho, o Twitter publicou um artigo oficial em seu blog, afirmando que algumas das contas tiveram todas as informações baixadas pelos hackers, alegando que nenhuma delas eram contas verificadas;

- A invasão foi feita através de engenharia social, utilizando funcionários da empresa como porta de entrada, demonstrando a fragilidade de sistemas de segurança de grandes empresas como é o caso do Twitter.

As investigações ainda estão sendo feitas pela empresa, com o apoio dos perfis invadidos. Contudo, ainda é cedo para dizer se nenhuma informação sigilosa foi recolhida pelos invasores.

Como foi feito o ataque cibernético que invadiu contas do Twitter?

We detected what we believe to be a coordinated social engineering attack by people who successfully targeted some of our employees with access to internal systems and tools.

— Twitter Support (@TwitterSupport) July 16, 2020

Não são boatos, mas fatos confirmados pela própria empresa em publicações na rede social e também, de acordo com publicação oficial no Blog do Twitter.

A porta de entrada para o que pode ter sido o maior ataque cibernético do ano, foram os funcionários. O Twitter disse acreditar que o hack foi um “ataque coordenado de engenharia social” a seus colaboradores – em outras palavras, os membros da empresa foram enganados, entregando o acesso a sistemas e ferramentas internos.

A técnica de Engenharia Social consiste em uma manipulação psicológica e persuasão de pessoas ou grupos, existindo no ambiente físico e cibernético. Ligações falsas e “sequestros relâmpagos” se caracterizam como um dos exemplos.

Os ataques mais comuns incluem e-mails de phishing (do inglês, “pescaria”, mensagens falsas em nome de bancos, empresas ou pessoas, com links falsos que criam brechas ou recolhem dados do usuário para uma eventual invasão). Outro ataque é o baiting (do inglês, “isca”, através das quais o invasor carrega drives USB com malware e simplesmente espera que o usuário os conecta à sua máquina).

Hackers invadiram 130 contas através de acesso de funcionários

Ambos podem ter sido os recursos utilizados e servem de base para a investigação do Twitter, que publicou os seguintes detalhes em seu artigo de 17 de Julho de 2020:

- A invasão foi através da manipulação de um pequeno número de funcionários, onde hackers conseguiram acesso a ferramentas internas do Suporte do Twitter;

- Ao todo, 130 contas foram invadidas, sendo que 45 delas tiveram senhas alteradas e tweets publicados e oito tiveram suas informações baixadas através do recurso Your Twitter Data, ferramenta oficial do Twitter que apresenta detalhes de atividade na conta;

- Após identificar a invasão, a empresa desativou o recurso de publicações de todas as contas afetadas e de milhares de outras não-verificadas que haviam trocado de senha nas últimas horas, além de bloquear os acessos utilizados para alterar o dado de usuários;

- A equipe de investigação acredita que “hackers podem ter tentado vender alguns dos nomes de usuário”;

- Invasores não conseguiram visualizar “senhas antigas” das contas, visto que não ficam armazenadas de forma acessível nas ferramentas;

- Os invasores conseguiram visualizar informações pessoais, incluindo endereços de e-mail e números de telefone, exibidos para alguns usuários com acesso às ferramentas;

- Twitter está restabelecendo acesso de contas invadidas, adicionando novas medidas de segurança e implementando treinamentos adicionais em toda a empresa para evitar táticas de engenharia social, complementando treinamento que os funcionários recebem durante os exercícios de integração e phishing ao longo do ano.

Ferramentas utilizadas por invasores foram expostas por revista norte-americana

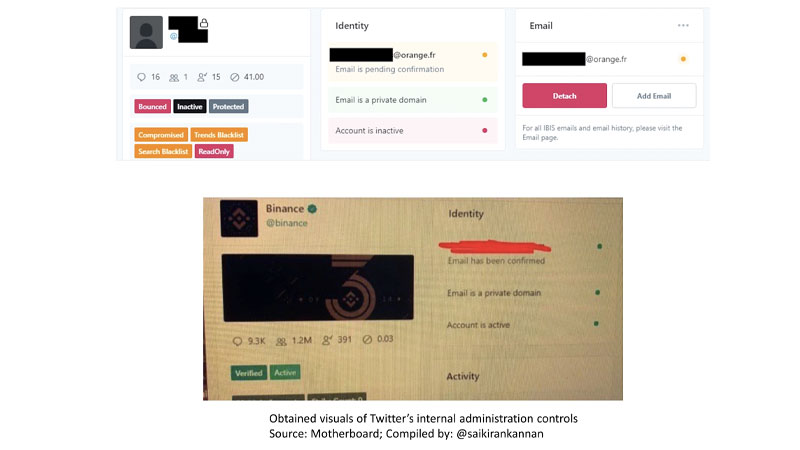

De acordo com a análise feita por Saikiran Kannan, no blog India Today, uma das informações mais importantes pode ter sido recolhida pela revista online e canal de tecnologia e ciência, Motherboard. A empresa obteve imagens das telas das ferramentas internas de administração de usuários do Twitter, onde hackers podem ter feito a manipulação de contas verificadas:

As capturas de tela mostram detalhes sobre a conta de um usuário, se ela foi suspensa temporariamente, está permanentemente suspensa ou possui status protegido. Depois que os hackers se apossaram dessas ferramentas, a primeira coisa que fizeram foi alterar os endereços de email associados às contas. Foi por esse motivo que usuários afetados não conseguiram recuperar controle de suas páginas.

Esse episódio coloca mais um alerta sobre grandes empresas e redes sociais como Twitter e Facebook, ao que se refere a Segurança Digital e a Proteção de Dados.

A invasão representa uma brecha muito comum para hackers, que não necessariamente precisam derrubar barreiras de segurança através de métodos avançados, mas utilizando técnicas antigas, mirando seus esforços em funcionários e até mesmo, clientes, que podem oferecer uma porta de entrada para grandes ataques cibernéticos.

Quais os riscos de ataques cibernéticos para minha empresa?

De uma forma relativamente simples e conhecida por muitos, hackers conseguiram invadir contas verificadas de grandes celebridades, prejudicando a imagem da rede social, que afirmou estar “começando um longo trabalho de reconstrução da confiança com as pessoas que usam e dependem do Twitter.”

Se uma gigante da tecnologia foi vítima de um método básico de invasão, o que garante que a sua empresa não corre os mesmos ricos? Em uma aula exclusiva do AAA Inovação, Allan Costa compartilhou os principais tipos de ataques cibernéticos, quais suas vítimas e como eles podem impactar pequenos, médios e grandes negócios:

Um dos efeitos colaterais da pandemia de coronavírus foi um aumento no número de ataques cibernéticos, com muitos deles mirando empresas do Brasil, disseram especialistas à Reuters.

A adoção do Home Office trouxe o aumento de produtividade e simplicidade nas operações, porém agravou os riscos de invasões através de métodos que colocam em risco a segurança digital de sua empresa. Algumas perguntas podem te ajudar a identificar se o seu negócio pode estar em risco:

? O que você e sua empresa tem feito para que proteger informações internas, seja de colaboradores ou de clientes?

? Seu computador e seu smartphone estão realmente seguros?

? Quais informações pessoas você possui em seus aparelhos que nunca deveriam ser expostas?

Existem muitas perguntas que devem ser feitas para tornar o ambiente digital de uma empresa, seguro. Em 27 de Julho de 2020, nosso fundador Allan Costa irá compartilhar a segunda parte da aula acima, mostrando como evitar ataques cibernéticos, fazendo com que você, seus colaboradores, sua empresa e seus clientes possam garantir uma relação 100% segura e sem preocupações.

? Quer garantir todo o aprendizado necessário sobre Segurança Digital que você e sua empresa precisam?

Estamos disponibilizando um cupom exclusivo para que você possa estar preparado(a) para o mercado do futuro, preocupando-se em manter quantidade e qualidade, sem precisar lidar com ataques inesperados e invasões que podem destruir o seu negócio:

Clique na imagem acima, utilize o cupom “segurancadigital” e garanta 10 dias de acesso gratuito, para conferir aulas exclusivas sobre Inovação, Tecnologia e Negócios com Ricardo Amorim, Allan Costa e Arthur Igreja.